En la mayoría de sectores de manufactura, industria hospitalaria, farmacéutica, Gas y Petróleo, entre otras; los sistemas ERP (Enterpirse Resource Planning o sistema de administración de recursos) juegan el rol principal para la administración ya que permite simplificar la gestión en grandes empresas.

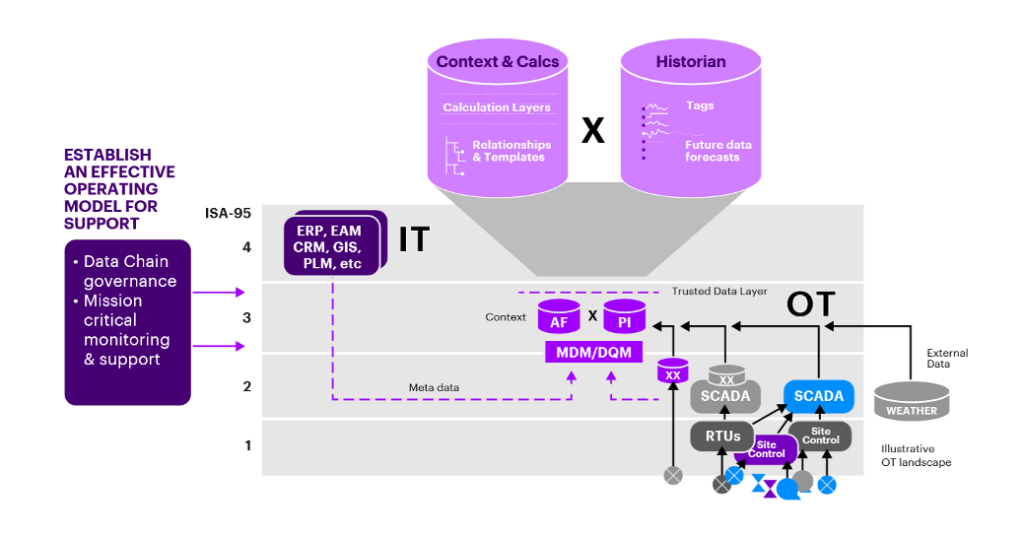

En casi todos los casos este tipo de sistemas están íntimamente relacionados con los sistemas de producción, (OT), ya que usualmente están interconectados de alguna manera con los sistemas de control de producción y/o de planta. La necesidad del ‘management’ en interactuar a través de internet con estas plataformas aparece como un claro riesgo para los sistemas de control industrial.

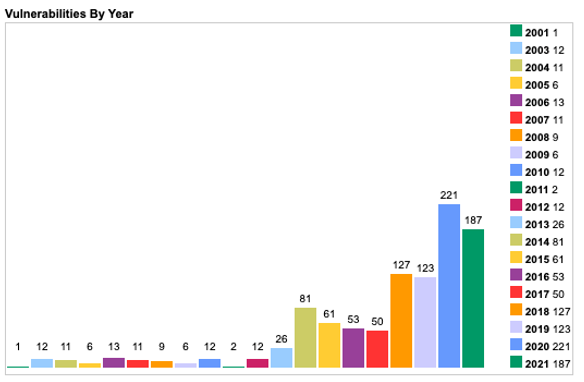

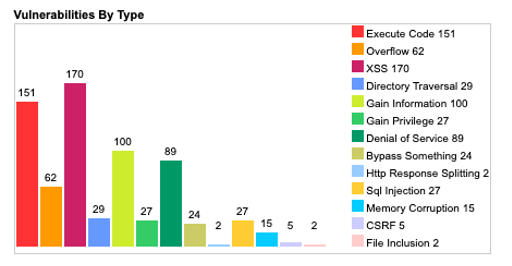

Vale la pena remarcar que las plataformas ERPs no son solamente el servidor, sino que pueden tener otro tipo de componentes (aplicaciones móviles y escritorio, APIs, otros protocolos, etc.) que amplían la superficie de ataque y que en los últimos años han sido víctimas de ransomware, malware dirigido o se han descubierto vulnerabilidades o han tenido fallas de configuración.

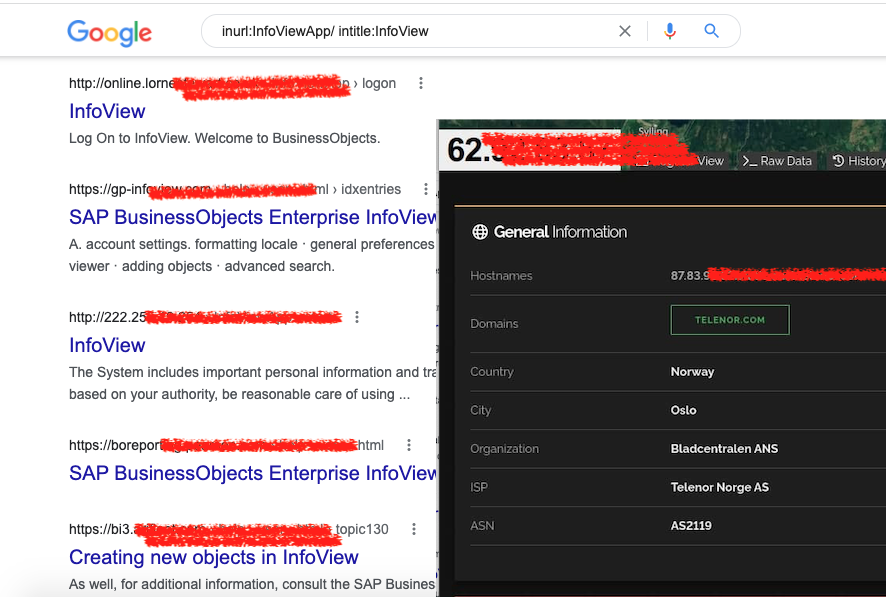

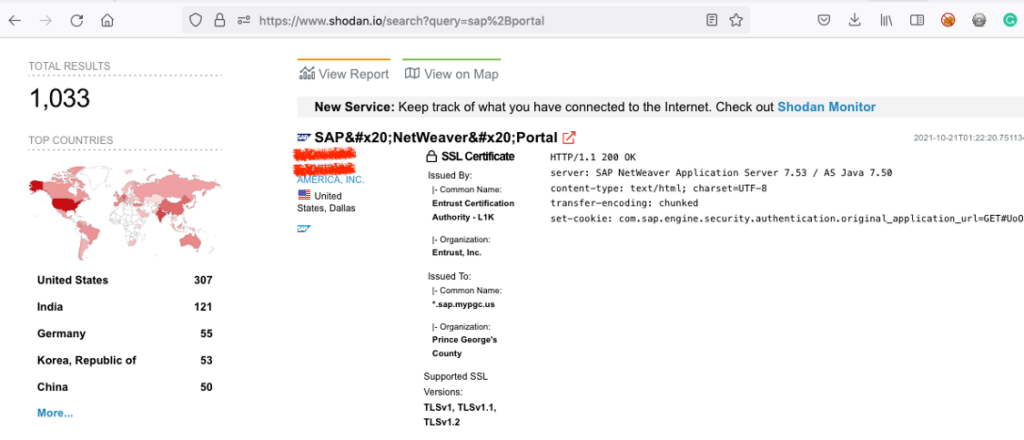

Esta claro pensar, y es mas que conocido, que la exposición en internet de los ERPs de cualquier industria no solo es algo común que podemos encontrar mediante

técnicas simples de OSINT (google, shodan, zoomeye, etc.) sino que a su vez esta transformación digital representa un riesgo para el sector. La principal idea, como lo mencionamos en el titulo de nuestro articulo, es compartir ese vector de ataque que representaría un riesgo para el sector.

El solo hecho de publicar un sistema ERP en internet no representa un riesgo sino la falta de controles de protección implementados, y la experiencia nos dice que mayormente la segmentación en las empresas del sector industrial no es especialmente confiable. Esto nos genera una premisa relacionada con, si una empresa del sector industrial mediana tiene publicado este sistema un atacante a través del mismo pueda llegar al menos a la red de supervisión. Por supuesto que esta premisa no tiene porque cumplirse en todas las empresas, pero sabemos que se aplica a un gran porcentaje de ellas. Alrededor de 1033 resultados sobre los sistemas SAP accesibles mediante solo una consulta en shodan al buscar por un fabricante especifico, dando una ligera idea de los posibles riesgos a través de las aplicaciones expuestas.

En el estudio ERPScan destacan que solo este mismo fabricante (SAP con toda su variedad de aplicaciones), cubren la mayoría de las empresas Fortune 2000 (alrededores del 85%) en el sector ‘Oil & Gas’ en el mundo. Y no debemos descartar los demás sectores donde estas plataformas son parte del ‘core’ tecnológico y que hay muchos mas fabricantes como Oracle E-Business Suite platform, IBM, y más.

En lo que debemos estar conscientes es que solamente un análisis de seguridad técnico no es suficiente hoy en día para afrontar los nuevos actores que nos amenazan. Es importante enfocar nuestro esfuerzo en conocer nuestra infraestructura a detalle, definir los segmentos de red de manera adecuada, generar análisis de riesgos, procesos, procedimientos, mucha concienciación de ciberseguridad, actualización constante de los equipos de trabajo, esquemas de comunicación entre los equipos IT y OT.

Esto solo son ideas muy generales que planteamos entre las diversidad de estrategias que permitan ir actualizando la minimización del riesgo ante un posible ciberataque que en este tipo de industria podría llegar fatal y materializarse en el mundo físico.