EL 13 de agosto el equipo de investigación Team82 de la empresa Claroty, presento una investigación titulada “Evil PLC Attack: using a controller as predator rather than prey”, donde plantea un novedoso ataque que cambia la visión tradicional de los PLC como el objetivo final de ataque de los delincuentes en el mundo OT, pasando a ser la puerta de entrada por un objetivo mayor.

Para quienes no estén familiarizados con los elementos industriales, los PLC (Programmable Logic Controller) son elementos básicos en las capas de una implementación de operaciones industriales, recibiendo la información directamente desde los dispositivos de campo, como actuadores o sensores, en los cuales como su nombre indica toma decisiones lógicas basadas en una programación previa. Para estas decisiones son equipados con una CPU, una memoria, conectores de entrada y de salida y una unidad de programación.

Aunque su principal aplicación es en entornos industriales, es posible verlos en elevadores, sistemas de aire acondicionado, edificios inteligentes, cajeros electrónicos y otras máquinas de uso diario. Razón por la cual este nuevo vector de ataque no debería ser ajeno a ningún tipo de empresa.

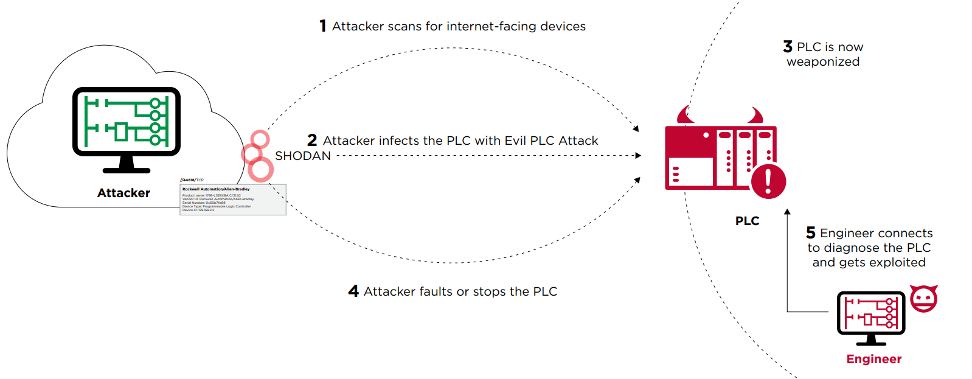

Teniendo claro este concepto básico, podemos enfocarnos en el vector de ataque detectado por Team82. Quienes desarrollaron una prueba de concepto para encontrar alguna técnica que permita “envenenar” las acciones de un PLC y ganar acceso desde este a las estaciones de ingeniería donde se controla toda la red de operaciones industriales.

Esto se debe a que en algunos de los nuevos PLC es posible que su programación sea escrita a través de programas especializados, que son instalados en los equipos llamados como estaciones de trabajo de ingeniería, donde los técnicos especializados usan estas herramientas para programar y diagnosticar los PLC.

En dichas estaciones de ingeniería se genera el programa en un lenguaje de código compatible con IEC-61131-3, mayormente Ladder Logic, y hay dos procesos claves de transferencia de datos contra el PLC: La descarga, donde el operador envía el código desde la estación de ingeniería al PLC. La carga, donde el PLC retorna el programa que tiene cargado a la estación de ingeniería.

La investigación parte de comprender que cada vez que se coloca un PLC en un honeypot, los atacante primero buscan la herramienta de ingeniería correspondiente a la marca y hace una Upload del código para ver qué esta ejecutando el PLC… En este sentido, a los investigadores se les ocurrió analizar que sucede durante ese proceso y detectaron que varias de las herramientas de ingeniería de los distintos fabricantes utilizan el mismo método de comprensión y transferencia que posee una debilidad en la implementación del protocolo pkzip, por lo cual plantearon un escenario basado en modificar un PLC y ponerlo en un honeypot para que un atacante lo descubra e intente cargar su programa. De esta manera, el atacante “voluntariamente” estaría bajando el programa del PLC a su PC pero esta vez con un malware y pasaría de ser atacante a víctima. De esta manera, el atacante podría ejecutar en ransomware en su propio equipo o ser afectado por otro tipo de compromisos mientras piensa que su víctima no se enteró del acceso al Evil PLC.

Este vector de ataque es muy reciente, pero la investigación realizo pruebas sobre PLC de siete de las principales compañías de automatización en el mundo (Rockwell Automation, Schneider Electric, GE, B&R, Xinje, OVARRO y Emerson), siendo un ataque efectivo en todas las pruebas realizadas, sin importar el protocolo industrial que este configurado en el PLC. Cualquiera de los cerca de 70000 dispositivos que se encuentran usando Shodan o Censys en Internet, podrían ser vulnerables a este ataque.

Es interesante este planteo ya que en este sector siempre se hablo de montar honeypots a partir de software emulando PLC o incluso a partir de Hw en sí mismo, pero nunca se plantearon escenarios de contraataque que quizás si se han estudiado o debatido muchas veces en el ámbito de IT. Es decir que esta investigación abre un mundo nuevo abierto a la imaginación de cómo explotar fallas de seguridad incluso a favor de los que quieren defenderse.