Sin lugar a dudas para los que trabajamos en ciberseguridad industrial, la norma IEC62443 es un marco de referencia invaluable, por no decir que el principal de este mundo, pero en muchas ocasiones para quienes comienzan o incluso para algunos que ya trabajan en este mundo son desconocidas algunas cosas como su historia, su estructura, sus roles y sus aportes, por esto decidimos hacer este articulo. Así que por supuesto empecemos con la historia. Este marco no es el único en el mundo de la seguridad industrial, pero es el que mejor abarca las metodologías y controles necesarios sin enfocarse en una industria en particular, pero hace parte de un conjunto de normas que apoyan a los diferentes sectores. Esto se debe a que otros estándares como el NERC CIP se desarrollo pensando en un sector especifico, mientras la IEC62443 se formo usando la experiencia de personal experto en diversas industrias.

El nacimiento de esta familia de estándares reunidos en la IEC 62443, se remonta a 2002 cuando la International Society of Automation (ISA), establece un comité que genero estándares técnicos para los sistemas de automatización industrial y sistemas de control (IACS), creando el ISA99 aprobada en Estados Unidos.

En Alemania se genero en 2011 las guías de manejo de seguridad de la información en ambientes de automatización industrial, conocido como la VDE 2182, la cual también se trabajo con los grupos de trabajo de IEC.

Con estos documentos, en 2021 se realizo la última actualización a la familia de estándares horizontales por parte de IEC, generando así el estándar que debe usarse como base en el desarrollo de cualquier estándar especifico de un sector industrial para el manejo de la ciberseguridad, reduciendo la posibilidad que se generen requisitos parciales o conflictivos al abordar la ciberseguridad de una operación en el sector industrial.

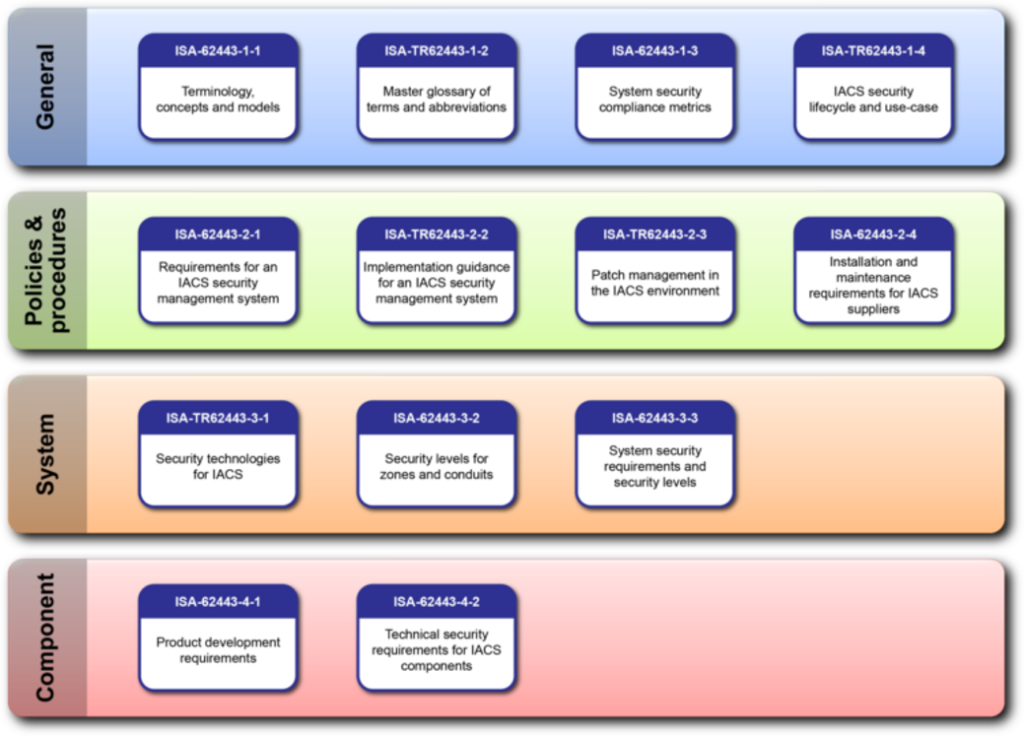

Es así como esta familia les permite a los responsables de seguridad industrial una metodología clara y objetiva, con técnicas explicadas desde la auditoria de riesgos hasta las operaciones, entregando herramientas para afrontar los riesgos de cada sistema y decidir como actuar en el momento de un aseguramiento. Para esto la estructura de IEC 62443 se divide en 4 capas, donde cada una tiene los documentos que la soportan, gráficamente su estructura seria esta:

Entrando un poco a las capas que lo componen y que aportan cada una es necesario analizar su objetivo principal.

General: Esta capa la componen 5 documentos que entregan los conceptos fundamentales, los modelos de referencia y la terminología usada en la familia, por lo que es de vital importancia para quienes están entrando al mundo de la ciberseguridad industrial conocer y entender esta capa, para así familiarizarse con los conceptos que se usaran en las capas posteriores. La primera edición se genero en Julio de 2009, con un documento de 10 paginas que encuentras acá en inglés.

Políticas y Procedimientos: Esta capa es compuesta por 4 documentos que detallan los requerimientos para definir e implementar de forma eficaz un programa de gestión de la ciberseguridad en los entornos industriales, tomando como base la importancia de las políticas para un eficiente diseño del programa por parte de los propietarios de los activos industriales.

Para el establecimiento del programa la familia entrega el documento 2-1 publicado en 2010, con los requisitos sobre cómo considerar la ciberseguridad durante la operación industrial. Este documento lo encuentra acá en inglés. Para la gestión de parches en los entornos IACS, la familia entrega el documento 2-3 publicado en 2015, con los detalles de gestión de aseguramiento de dispositivos. Lo encuentras acá en inglés.

Para enfrentar uno de los principales problemas de seguridad, que es los requerimientos a proveedores de servicios, se publico el documento 2.4 en agosto de 2017, entregando requerimientos en 12 tópicos específicos para los integradores, los cuales son garantías, arquitectura, conectividad inalámbrica, sistemas de seguridad en ingeniería, gestión de las configuraciones, accesos remotos, gestión de eventos y registro, protecciones de malware, gestión de parches, respaldos y recuperaciones y dotación de personal del proyecto.

Sistema: Capa compuesta por 3 documentos, su objetivo es entregar información sobre tecnologías usadas en sistemas de protección y los requisitos para lograr un nivel de seguridad especifico o como avanzar en cada uno de los niveles propuestos. Para esto el documento 3-1 publicado en 2009, se centra en las tecnologías de seguridad y protección. Mientras el documento 3-2 publicado en 2020, entrega los lineamientos para una valoración de riesgos en el diseño de un sistema, lo que debe generar el nivel de riesgo y el nivel de seguridad objetivo.

En el documento 3-3 publicado en 2013, se detallan los requisitos técnicos que deben tener los sistemas para el cumplimiento en cada uno de los niveles de seguridad establecidos en la norma y que hablaremos más adelante.

Componentes: Esta capa la conforman 2 documentos, que detallan los requisitos de seguridad en el ciclo de vida del desarrollo de productos, para esto el documento 4-1 publicado en 2018, define al detalle como debe ser el proceso que garantice el desarrollo seguro de un producto, indicando como se hace en 8 practicas, que son, la gestión del desarrollo, la definición de los requerimientos de seguridad, el diseño de las soluciones de seguridad, desarrollo seguro, pruebas de seguridad, manejo de vulnerabilidades, manejo de actualizaciones y documentación de las características de seguridad.

Mientras el documento 4-2 publicado en 2019, se centra en los requerimientos de los componentes requeridos en cada nivel de seguridad, que deben cumplir con los mismos 12 tópicos definidos en la capa de sistema. Estos componentes pueden ser los dispositivos embebidos, los dispositivos de red, los hosts y el software de aplicación.

En la siguiente parte del artículo conoceremos más a detalle algunos de los componentes transversales como los roles principales que se requieren para el manejo de la ciberseguridad industrial, así como los conceptos de niveles de seguridad y niveles de madurez del sistema.